MikroTik și NordVPN sunt probabil combo-ul perfect atunci când vine vorba de conexiuni sigure la internet. În timp ce MikroTik oferă hardware de navigare de top, NordVPN vă asigură că sunteți întotdeauna protejat cu serviciile VPN premium.

Cu toate acestea, configurarea MikroTik și NordVPN să funcționeze împreună poate fi dificilă dacă sunteți începător. Din fericire pentru tine, am decis să te ajut.

În acest articol, vă voi oferi un ghid detaliat despre configurarea NordVPN pentru dispozitivul dvs. MikroTik.

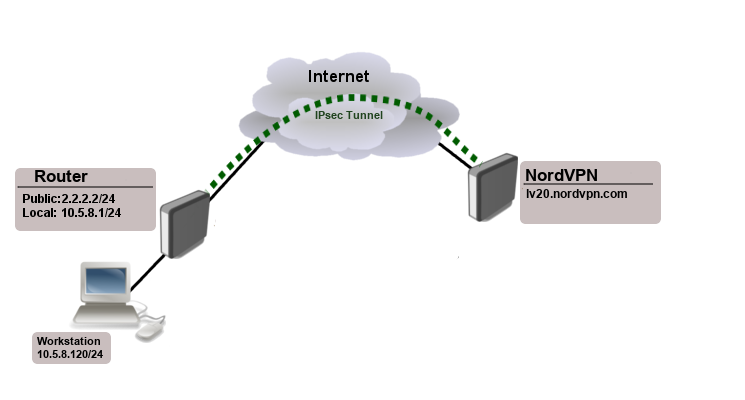

Începând cu versiunea de firmware v6.45, routerele Mikrotik acceptă apelarea unui tunel VPN EKEv2 EAP la un server NordVPN. Acest tutorial explică cum puteți crea un tunel VPN EAP IKEv2 de la routerul Mikrotik la un server NordVPN.

Pasul 1: Accesați terminalul pe setările hardware-ului MikroTik (RouterOS).

Pasul 2: Instalați certificatul CA rădăcină NordVPN în hardware. Acest lucru se poate realiza rulând comenzile evidențiate mai jos:

/tool fetch url=https://downloads.nordcdn.com/certificates/root.der

/certificate import file-name=root.der

Pasul 4: Următoarea etapă este crearea tunelului IPsec. Aici, MikroTik vă sfătuiește să configurați un profil de faza 1 și configurațiile unei propuneri de faza 2. Acest lucru este pentru a evita interferențele cu configurațiile IPsec curente sau viitoare. Pentru a face acest lucru, introduceți:

/ip ipsec profile add name=NordVPN

/ip ipsec proposal add name=NordVPN pfs-group=non

MikroTik sfătuiește utilizatorii să creeze un nou grup de politici și un șablon în loc de cel implicit. După cum a explicat producătorul, aceasta va separa noua configurație de alte configurații. Aici, introduceți aceste comenzi:

/ip ipsec policy group add name=NordVPN

/ip ipsec policy add dst-address=0.0.0.0/0 group=NordVPN proposal=NordVPN src-address=0.0.0.0/0 template=yes

Pasul 5: Când ați terminat crearea tunelului IPsec, stabiliți o nouă intrare de configurare a modului cu responder=no . Aceasta este pentru cercetarea detaliilor de configurare de pe servere. Introduceți aceste comenzi:

/ip ipsec mode-config add name=NordVPN responder=no

/ip ipsec peer add address=be158.nordvpn.com exchange-mode=ike2 name=NordVPN profile=NordVPN

/ip ipsec identity add auth-method=eap certificate=”” eap-methods=eap-mschapv2 generate-policy=port-strict mode-config=NordVPN peer=NordVPN policy-template-group=NordVPN username=utilizator@mail.com password=paroladvs

Puteți găsi acreditările serviciului NordVPN în tabloul de bord Nord Account. Copiați datele de acreditare folosind butoanele din dreapta.

Pasul 7: Următorul pas este să selectați ceea ce doriți să fiți trimis în tunelul VPN. De exemplu, dacă aveți o rețea locală cu o adresă 192.168.88.0/27 (cea default a mktk) conectată la router. Veți dori ca tot traficul dvs. din rețeaua trimisă să se încadreze în tunelul VPN pentru securizare. Așadar, pentru a face acest lucru, trebuie mai întâi să creați o nouă adresă / Firewall / IP listă care să includă rețeaua dvs. locală.

/ip firewall address-list add address=192.168.88.0/24 list=local

După aceea, alocați lista IP recent creată / firewall / adrese unei configurații de configurare:

/ip ipsec mode-config set [ find name=NordVPN ] src-address-list=local

Pasul 8: În sfârșit, confirmați că regula corectă NAT sursă corectă este generată distinct atunci când tunelul VPN este stabilit (aveți răbdare ca o să dureze puțin să se conecteze).

/ip firewall nat print

Si acum ieșim prin Belgia: